DECODE – Spoofing-Attacken

Detektion, Gegenmaßnahmen und Demonstration gefährlicher Spoofing-Attacken

Wenn Empfänger von globalen Satellitennavigationssystemen – englisch: Global Navigation Satellite System oder GNSS – durch Störsignale attackiert werden, kann das schwerwiegende Konsequenzen nach sich ziehen. Denn viele Systeme, wie zum Beispiel Navigationssysteme in Autos, Uhren oder Handys, vertrauen den Positions- und Zeitdaten der eingebauten GNSS-Empfänger.

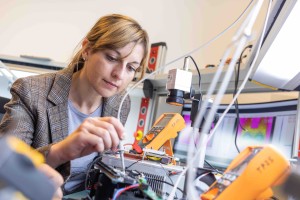

Die Forscherinnen und Forscher des Projekts „Detection, Countermeasures and Demonstration of GNSS Spoofing“ – DECODE – entwickeln Algorithmen und Elektronik, um Signale von Störsendern, die sich auf den ersten Blick nicht von gewöhnlichen GNSS-Signalen unterscheiden, detektieren zu können. Fortschritte in der Detektion solcher Störsignale leisten somit einen wesentlichen Beitrag zur Zuverlässigkeit GNSS-basierter Systeme.

Wann haben wir es mit Spoofing zu tun?

Daten aus GNSS-Signalen finden sich heutzutage in verschiedenen Anwendungen wieder, wie zum Beispiel in der Zeitsynchronisierung von Bankgeschäften und mobilen Telefonnetzwerken sowie in der Navigation von autonomen Fahrzeugen. Störattacken auf GNSS-Signale bergen ein hohes Gefahrenpotenzial, da die darauf basierenden Technologien immer wichtiger für unsere Gesellschaft werden. Besonders gefährlich sind Spoofing-Attacken, bei denen echte GNSS-Signale imitiert werden, um so die berechnete Positions- und Zeitinformation des GNSS-Empfängers gezielt zu manipulieren.

GPS oder Galileo: für eine vollständige Positionsbestimmung müssen die Signale von mindestens vier Satelliten empfangen werden. Ein Spoofing-Signal von einem terrestrischen Sender imitiert hingegen die Konstellation der Satelliten und deren zeitliche Änderungen, um Positions- und Zeitinformation eines GNSS-Empfängers zu täuschen. Das hat zur Folge, dass nahezu alle Empfänger im Bereich eines Störsenders manipuliert und irritiert werden und somit auch die darauf aufbauenden Systeme anfällig für Attacken und Manipulationen werden.

DECODE, Simulation sowie Detektion von Spoofing-Attacken

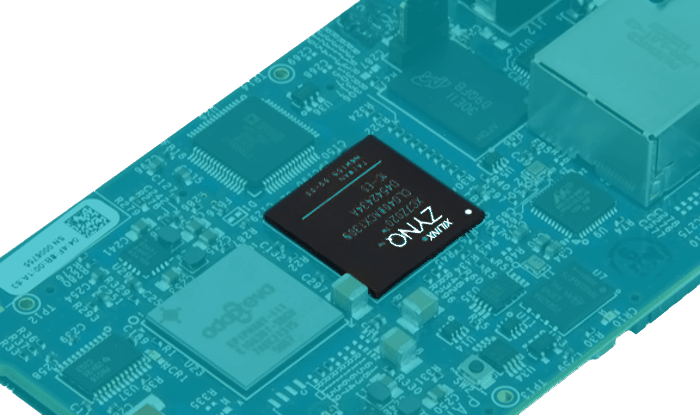

Das Projekt DECODE ist eine Zusammenarbeit zwischen der TeleConsult Austria GmbH (TCA) und dem Institut Electronic Engineering der FH JOANNEUM. Ziel ist, Algorithmen und Elektronik zur Detektion und Schadensbegrenzung von Spoofing-Attacken zu entwickeln. Um GNSS-Spoofing-Attacken zu detektieren und die Auswirkung auf GNSS-basierende Geräte und Anwendungen zu analysieren, müssen vorerst solche Attacken in Form von verschiedenen Spoofing-Szenarien nachgestellt und reproduziert werden. Die ersten Tests dieser Art finden in einer isolierten Umgebung – in einer geschirmten Messkammer – statt, um zu verhindern, dass GNSS-basierte Systeme in der näheren Umgebung beeinflusst werden. Dafür entwickelten die Mitarbeiterinnen und Mitarbeiter der FH JOANNEUM und der TCA einen terrestrischen COTS-GNSS-Transmitter. COTS ist die Abkürzung für commercial off-the-shelf.

Die Entwicklung des COTS-Transmitters soll aufzeigen, dass es möglich ist, Spoofing-Attacken mit handelsüblicher Hard- und Software durchzuführen. Obwohl dafür fundiertes Expertenwissen notwendig ist, beunruhigt die Vorstellung eines möglichen selbstgebauten GNSS-Störsenders.

Generierung einer Spoofing-Attacke mit zeitlich konstanter Position

Im Zuge erster Tests wurde die ermittelte Position eines GNSS-Empfängers manipuliert und eine entsprechende Satellitenkonstellation vorgetäuscht. Ein Empfänger vom Typ uBlox EVK-6T wurde dafür in der für solche Tests vorgesehenen geschirmten Messkammer der FH JOANNEUM positioniert. Das generierte Spoofing-Signal wurde in der Kammer abgestrahlt und erfolgreich vom GNSS-Empfänger detektiert.

Spoofing-Attacke mit zeitlich veränderlicher Position

Im weiteren Testverlauf wurde eine sich bewegende Position vorgetäuscht und ein generiertes Signal in die Schirmkammer abgestrahlt. Die vorgetäuschte lineare Änderung der Position wurde vom Empfänger genau verfolgt und gemessen. Das bedeutet, dass sich durch den COTS-Transmitter komplexe Spoofing-Szenarien mit fortlaufend veränderten Positions- und Zeitinformationen vortäuschen lassen. Die reproduzierbare Durchführung solcher oder ähnlicher Spoofing-Attacken ist essenziell, um in weiterer Folge Algorithmen zur Detektion dieser Attacken zu entwickeln.

Detektion von Spoofern, Entwicklung weiterer Algorithmen

Die Detektion von Spoofern ist der erste notwendige Schritt, um die negativen Auswirkungen dieser Sender zu eliminieren und damit letztlich die Zuverlässigkeit der GNSS-Anwendungen erheblich zu steigern. Zuerst werden dafür bekannte State-of-the-art-Algorithmen zur Erkennung von Spoofern untersucht, die vielversprechendsten Algorithmen weiterentwickelt sowie neue Methoden zur Detektion erforscht, implementiert und getestet. Es soll damit der normale Betrieb der Geräte auch im Falle einer gezielten Störattacke der GNSS-Signale aufrecht erhalten bleiben.

Zukünftige Tests sollen das Ausmaß von Spoofing-Attacken auch außerhalb der Messkammer zeigen und Aufschluss über die Möglichkeiten eines Spoofing-Störsenders geben.

Am Ende des Projekts steht eine Evaluierung der entwickelten Algorithmen, womit ein erster Schritt von der reinen Detektion hin zur Entschärfung der Störattacken getan wird. Ein weiteres Ergebnis des Projekts wird ein Design für ein zukünftiges Gerät zur zuverlässigen Detektion von GNSS-Spoofern sein.