Martin Fruhmann, Lehrender am Institut „Internet-Technologien & -Anwendungen“, erklärt in diesem Blogbeitrag, wie ein Phishing-Angriff aussehen kann und wie sich Personen und Unternehmen davor schützen können. Phishing-Mails und deren Auswirkungen sind auch Teil des Masterstudienganges „IT & Mobile Security“.

Phishing – Gefahren durch E-Mails

FH JOANNEUM, 24. September 2020

Phishing E-Mails und deren Auswirkungen sind Teil des Masterstudiengangs „IT & Mobile Security“. Foto: (c) Pixabay

Was ist Phishing?

Phishing ist ein sogenannter „Social Engineering“-Angriff. Das heißt, dass es sich beim eigentlichen Angriffsziel um eine Person und nicht direkt ein Gerät handelt. Zur Kontaktaufnahme mit potenziellen Opfern können verschiedenste Kommunikationskanäle wie E-Mail, Textnachrichten via WhatsApp oder Telefonanrufe verwendet werden. Um Opfer eines Phishing-Angriffs zu werden, ist also eine Interaktion der Person erforderlich. Dabei versuchen die Angreifer, das Opfer so gut wie möglich zu täuschen, indem sie beispielsweise das Image einer legitimen Firma nutzen beziehungsweise ausnutzen.

Phishing zählt nach wie vor zu den meistverwendeten Angriffsmethoden in Österreich und weltweit. Dies zeigt die Studie „Cyber Security in Österreich 2019“.

Die Ziele von Angreifern können unterschiedlich sein. Mit einem Link auf eine bekannt aussehende Webseite könnten Login-Daten des Opfers abgefangen werden. Über eine vermeintlich unscheinbare Datei kann eine Infektion mit Schadsoftware ausgelöst werden oder über eine E-Mail, bei der sich die Angreifer als CEO eines Unternehmens ausgeben, können Geldüberweisungen das Ziel sein. Dieses Szenario nennt man auch „Business Email Compromise (BEC)“ oder „CEO Fraud“.

Auch die Unsicherheit in der Corona-Krise wurde von Angreifern ausgenutzt. Ein anderer Blogbeitrag von uns behandelt bereits dieses Thema.

Beispiele von Mail-Phishing-Angriffen

Wie kann so ein Phishing-Angriff nun aussehen? Dazu wurden einige Bespiele von Angriffen gesammelt, um auch die verschiedenen Motivationen der Angreifer aufzuzeigen.

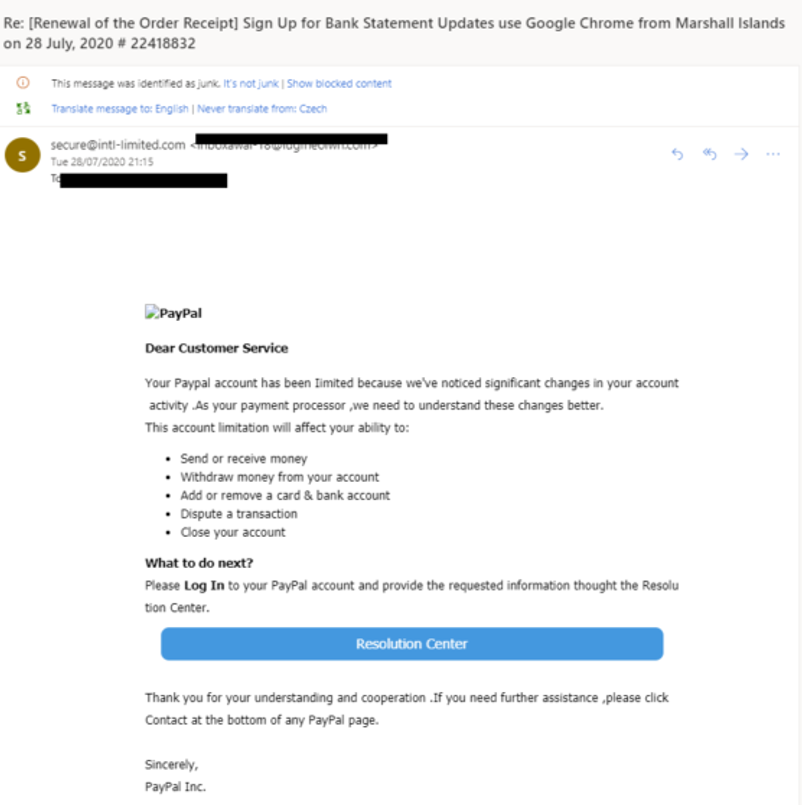

Das erste Beispiel zeigt eine E-Mail des Online-Zahlungsdienstleisters „PayPal“. Dabei wird versucht, mit einer angeblichen Einschränkung der Funktionalität eine Interaktion des Opfers – in dem Fall einen Login über eine gefälschte Seite – hervorrufen. Mit der eigens fett markierten Überschrift “What to do next?” zeigt die E-Mail genau auf, was das Opfer tun soll.

Photo: Martin Fruhmann

Phishing-Mail vom Online-Zahlungsdienstleister „PayPal“

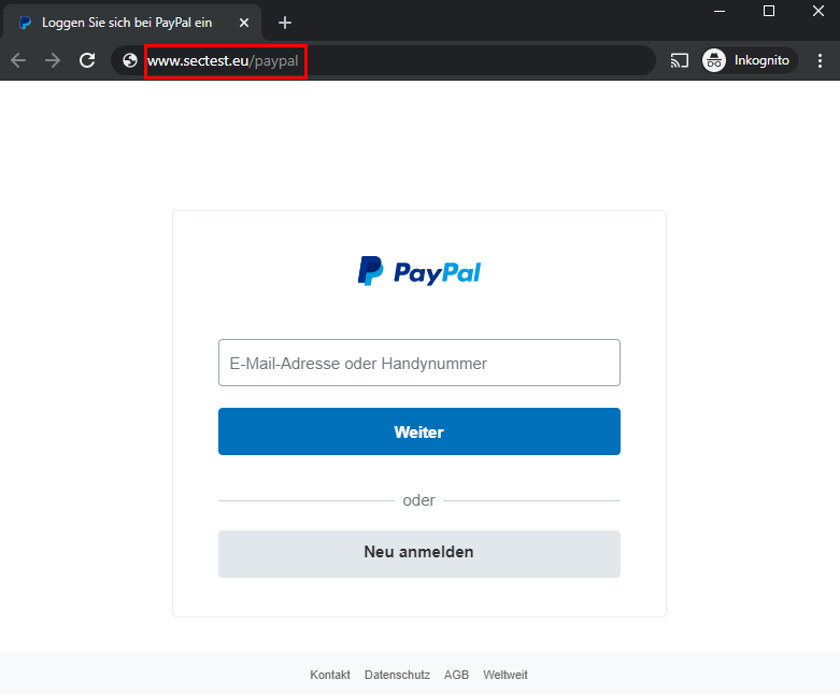

Die Ziel-Webseite, die sich hinter dem Link versteckt, ist an das Design der „echten“ Seite angepasst. Wie das beispielsweise aussehen kann, ist im nächsten Bild erkennbar. Dabei ist die Adresse des Links, die nicht auf PayPal, sondern auf die Seite des Angreifers zeigt rot markiert. Um die Opfer leichter zu täuschen, verwenden Angreifer einen Trick, indem sie die Adresse sehr ähnlich wie das Original gestalten. Paypal selbst weist auf seiner Webseite darauf hin das Öffnen solcher E-Mails zu vermeiden.

Photo: (c) Martin Fruhmann

Webseite des Angreifers sieht der realen PayPal-Seite zum Verwechseln ähnlich.

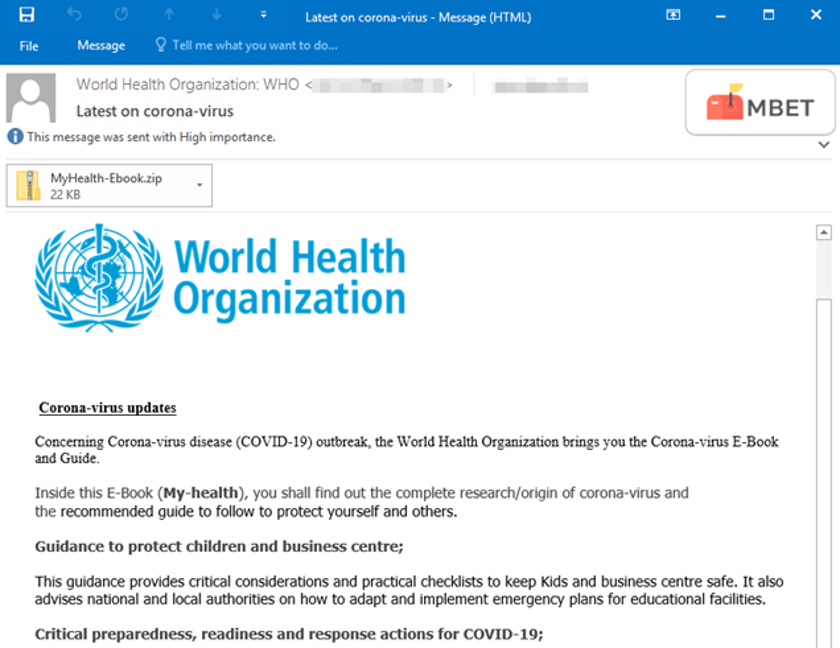

Auch im Hinblick auf Corona gab es groß angelegte Angriffe. Hier ein Beispiel, bei dem die Identität der World Health Organization (WHO) verwendet wurde, um Guidelines zur COVID-19-Bekämpfung im Anhang zu versenden. In diesem Anhang befand sich ein versteckter Schadcode, der bei Ausführung das Zielsystem infiziert. Damit das Interesse beim Lesen geweckt wurde und damit möglichst viele Personen in die Falle tappen, wurde die Mail als besonders wichtige Information für Kinder und Unternehmen markiert.

Photo: (c) Martin Fruhmann

Die Identität der World Health Organization (WHO) wurde verwendet, um Guidelines zur COVID-19-Bekämpfung zu versenden.

Wie können Sie sich schützen?

Prinzipiell helfen ein gesundes Misstrauen und Aufmerksamkeit bei ungewöhnlichen E-Mails. Dabei sollte auf folgende Punkte geachtet werden:

- Ist mir der Absender bekannt?

- Stimmt die Absende-Adresse dieses Absenders?

- Wird in der E-Mail eine unpersönliche Anrede verwendet?

- Ist die Rechtschreibung/Grammatik korrekt?

- Zeigen die Links in der Mail auf eine bekannte Seite?

- Stimmen der Link-Text und die Link-Adresse überein? (Fahren Sie dazu mit der Maus über den Link – damit wird die Adresse angezeigt)

- Ist der Anhang der E-Mail plausibel?

- Könnte der Anhang Schadsoftware enthalten? (zum Beispiel: .exe, .hta, Office Dokumente mit Makros)

Mit diesen einfachen Fragen können Sie die meisten Phishing-Mails leicht identifizieren.

Was ist, wenn ich darauf reingefallen bin?

Falls Sie auf einer Seite Login-Daten eingegeben haben und danach bemerken, dass es sich um eine Phishing-Seite gehandelt hat, sollten Sie die Zugangsdaten auf der betroffenen Webseite ändern. Es sollte auch der Kundensupport des „echten“ Serviceanbieters kontaktiert werden (zum Beispiel im Falle eines PayPal Phishings).

Für weitere Unterstützung gibt es eine Meldestelle für Internetkriminalität, die Ihnen weiterhelfen kann. Um sich vor Schadsoftware zu schützen, sollte der eigene Rechner aktuell gehalten werden. Sie sollten auch regelmäßig Ihre Daten auf externen Datenträgern sichern, um im schlimmsten Fall keine Daten zu verlieren.

Tipp

Auf der Webseite betrugstest.com und phishing.org erhalten Sie weitere Informationen zum Thema.

Phishing-Mails & Auswirkungen im Studium

Auch Phishing-Mails und deren Auswirkungen sind Teil des Masterstudiengangs „IT & Mobile Security“. Hier werden von der Übertragung, über die Möglichkeiten der Infektion mit Schadsoftware, bis hin zum Extrahieren von Information mögliche Schritte eines Angreifers gelehrt und angewandt. Nachdem verstanden und gezeigt wurde, wie ein Angreifer vorgehen könnte, werden auch Maßnahmen zum Schutz vor derartigen Angriffen aufgezeigt.

Tipp

Mehr zu unserem Masterstudium „IT & Mobile Security“ finden Sie auf unserer Webseite.

Hinweis

Die nächste Bewerbungsfrist endet am 30. Mai 2022.

Auf der Institutsseite “Internet-Technologien & -Anwendungen” erfährst du mehr über unser gesamtes Studienangebot.